Une protection contre les rançongiciels contournée à l’aide de l’injection DLL - Windows 10

Microsoft a lancé Windows 10 avec une fonctionnalité de protection contre les rançongiciels appelée « Controlled Folder Access » utilisée également pour empêcher toute modification aux fichiers du système dans les dossiers protégés par un programme inconnu.

La semaine dernière, à la conférence sur la sécurité informatique DerbyCon, un expert a montré comment un rançongiciel pourrait, à l’aide de l’injection DLL, contourner la fonctionnalité de sécurité contre les rançongiciels Controlled Folder Access.

Comment une injection DLL peut-il contourner Controlled Folder Access ?

Controlled Folder Access est une fonctionnalité de Windows 10 qui vous permet de protéger des fichiers et dossiers afin que toute modification requise ne puisse être effectuée que par une application figurant sur la liste blanche.

Les applications figurant sur la liste blanche constituent les seules listées par défaut par Microsoft ou spécifiées par vous-même.

Soya Aoyama, un expert en sécurité chez Fujitsu System Integration Laboratories Ltd, Voyant que l’application explorer.exe était inscrite dans la liste blanche de l’accès aux dossiers contrôlés, il a découvert un moyen d’insérer une DLL illicite dans l’explorateur au démarrage. Comme l’explorateur figure dans la liste blanche, la DLL injectée se lancera et sera capable de contourner la fonctionnalité de sécurité contre les rançongiciels.

Aoyama s’est basé sur le fait qui consiste à atteindre cet objectif : charger des DLLs lorsque explorer.exe démarre sous la clé de registre HKEY_CLASSES_ROOT\*\shellex\ContextMenuHandlers.

HKEY_CLASSES_ROOT tree est une fusion de registre d’informations trouvée dans HKEY_LOCAL_MACHINE and HKEY_CURRENT_USER. Lors de la fusion, Windows transfère les données dans HKCU.

Cela signifie que si une clé est présente dans HKCU, la même clé serait préférable dans HKLM pour constituer les données fusionnées dans HKEY_CLASSES_ROOT. Nous savons que cela parait un peu compliqué, ainsi, défiler le long de l’article pour une explication beaucoup plus détaillée sur la question.

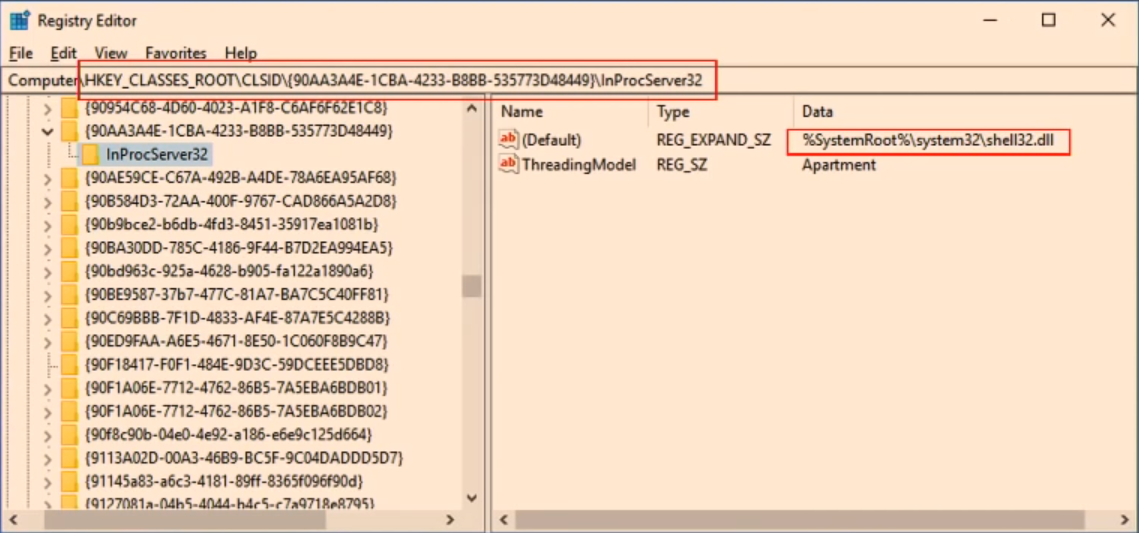

Par défaut, lorsque l’explorateur démarre, il charge Shell.dll à partir de HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\{90AA3A4E-1CBA-4233-B8BB-535773D48449}\InProcServer32 key. Pour charger la DLL malveillante dans explorer.exe, Aoyama a simplement créé un HKCU\Software\Classes\CLSID\{90AA3A4E-1CBA-4233-B8BB-535773D48449}\InProcServer32 key et a configuré sa valeur par défaut à la DLL malveillante.

Maintenant, lorsque explorer.exe est terminée et redémarrée, la DLL malveillante initiera dans explorer.exe au lieu de le faire dans Shell.dll.

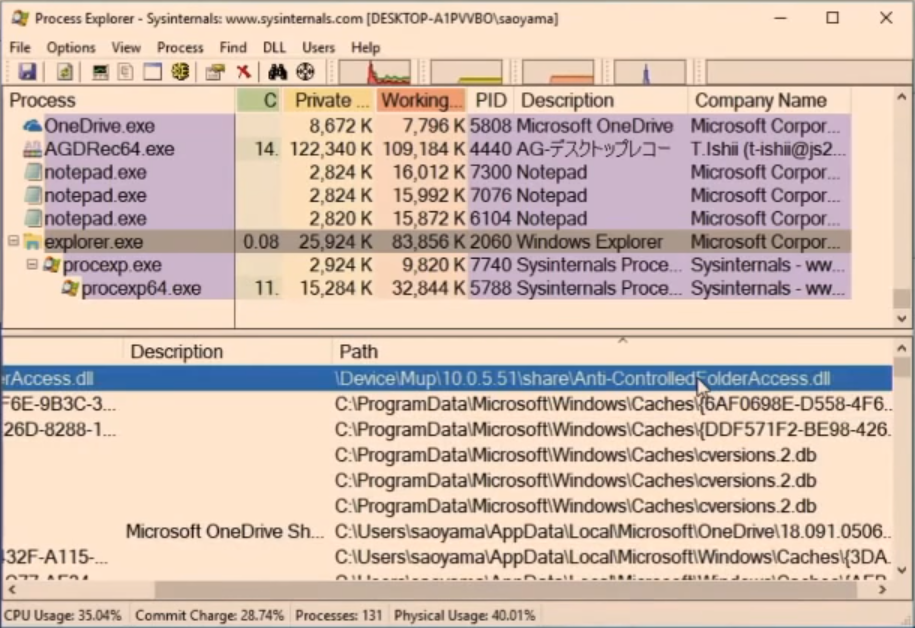

Voici un exemple de DLL injectée dans explorer.exe.

De manière très regrettable, cela n’a tout simplement pas contourné la fonctionnalité Controlled Folder Access, mais Windows Defender n’a pas également su la détecter. Pour être honnête, selon les tests d’Aoyama, les anti-virus qui n’ont pu la détecter sont Avast, ESET, Malwarebytes premium et McAfee qui sont tous livrés avec une protection contre les rançongiciels.

Pour plus d’informations sur la démonstration d’Aoyama lors de la conférence sur la sécurité informatique Derbycon, regardez la vidéo partagée ci-dessous.

Le Centre de réponse de sécurité Microsoft répond à un rapport de vulnérabilité

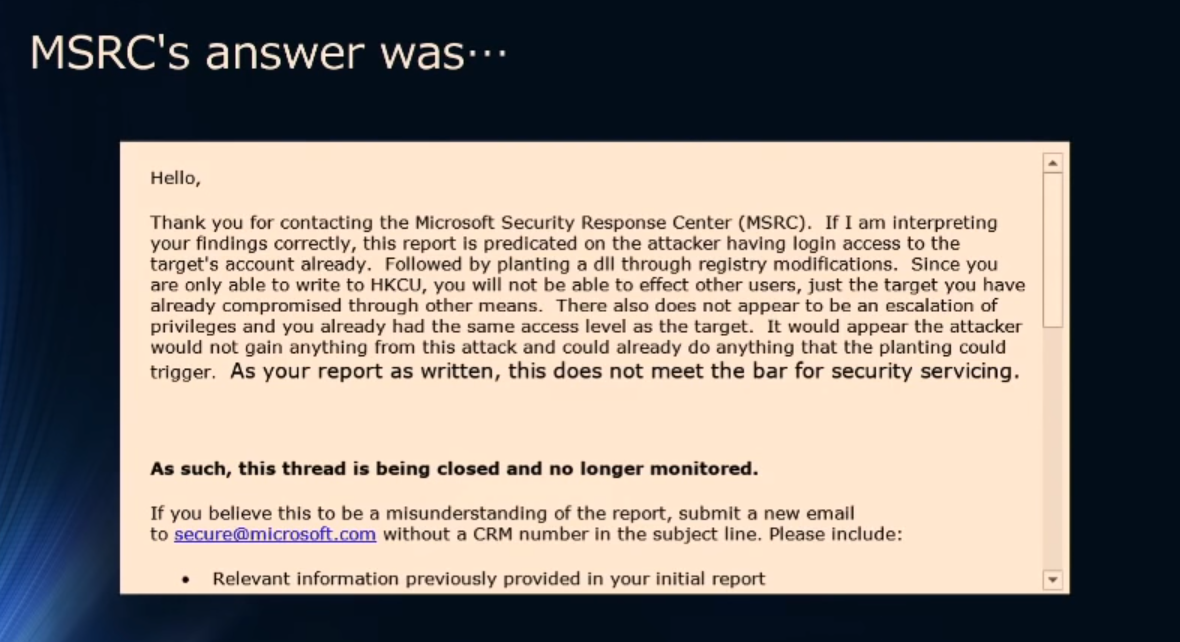

Aoyama, avant de faire cette présentation, a mentionné qu’il a de manière très responsable divulgué cette vulnérabilité au Centre de réponse de sécurité Microsoft, avec une preuve du concept pouvant être utilisé pour contourner la fonctionnalité Controlled Folder Access.

Microsoft, cependant, n’a pas eu l’impression que cela pourrait constituer une faille dans leur sécurité ou qu’il faille y remédier immédiatement.

« Si j'interprète correctement vos conclusions, ce rapport indique que l'assaillant dispose déjà d'un accès au compte de la cible », a déclaré la réponse de Microsoft à Aoyama. « Suivi de l’installation d’une DLL par le biais de modifications du registre. Étant donné que vous ne pouvez écrire que sur le HKCU, vous ne pourrez plus affecter d’autres utilisateurs, mais uniquement la cible que vous avez déjà compromise par d’autres moyens. Il ne semble pas non plus exister un privilège d'escalade et vous aviez déjà le même niveau d'accès que la cible ».

Malheureusement, un rançongiciel n’a jamais besoin de permission d’administrateur pour crypter l’ordinateur de la victime. Par contre, il a besoin d’une permission pour balayer les copies mais, un développeur de logiciels malveillants peut utiliser d’autres méthodes ou kits d’exploitations pour exécuter VSSADMIN.

Cela autorise le logiciel malveillant à s’installer dans le système sans les droits d’administrateurs et toujours être en mesure de contourner la fonctionnalité Controlled Folder Access de la protection contre les rançongiciels. Ce qui constitue une très mauvaise chose.

Conseils pour empêcher tout virus ou logiciel malveillant d’infecter votre système :

- Activez votre Bloqueur d’Annonces : l’affichage de pop-ups intempestives et de publicités sur les sites Web constituent la tactique la plus facile à adopter par les cybercriminels ou les développeurs pour propager des programmes malveillants. Donc, évitez de cliquer sur des sites non fiables, des offres etc. et installez un puissant Bloqueur d’Annonces pour Chrome, Mozilla, and Internet Explorer.

- Mettre à jour Windows : Pour éviter de telles infections, nous vous recommandons de toujours mettre à jour votre système via la mise à jour automatique de Windows. En faisant cela, votre appareil sera sans virus. Selon le sondage, les versions obsolètes ou anciennes du système d'exploitation Windows constituent des cibles faciles.

- Programme d’installation tiers : Essayez d’éviter les sites Web de téléchargement gratuit car ils installent habituellement un ensemble de logiciels avec n’importe quel programme d’installation ou fichier de raccord.

- Une Sauvegarde régulière : Une sauvegarde régulière et périodique vous aide à protéger vos données si le système est infecté par un virus ou toute autre infection. Cependant, sauvegardez toujours les fichiers importants régulièrement sur un lecteur cloud ou un disque dur externe.

-

Toujours avoir un Antivirus : il vaut mieux prévenir que guérir. Nous vous recommandons d’installer un antivirus comme ITL Total Security

ou un puissant Outil de suppression de logiciels malveillants

comme l’ Outil de suppression gratuit de virus pour vous débarrasser de toute menace.