Что такое вирус-вымогатель HydraCrypt?

Вирус HydraCrypt – это троянский вирус, который используется хакерами для блокировки файлов зараженный пользователей и взамен за ключ дешифрования требуют выкуп. Вирус HydraCrypt отправляется тем пользователям, которые используют комплект для установки Angler Exploit Kit, который откладывается на удаленный сервер.

Несколько скомпрометированных сайтов, как известно, распространяют вирус HydraCrypt, среди которых Drivers-softprotect.eu, Vyetbr.tk и Harbourfrontcentre.com. Многочисленные заражения вирусом HydraCrypt поощряются с помощью Botime Trojan-Dropper, которые могут установить исполняемый файл HydraCrypt в файл System32 в каталоге Windows. Аналитики Malware отмечают, что HydraCrypt отличается умеренно основным поведением и похож на Buddy Ransomware. Как только пользователи будут заражены троянским вирусом HydraCrypt, он заручиться поддержкой системы, чтобы продолжать работать при каждой ее следующей загрузке. Процедура шифрования будет работать в фоновом режиме, пока пользователь будет пользоваться Интернетом и играть в игры.

HYDRACRYPT фокусируется на всех версиях Windows, включая:

- Windows XP

- Windows Vista

- Windows 7

- Windows 8

- Windows 10

Достаточно ли заплатить мошенникам, чтобы вернуть свои файлы?

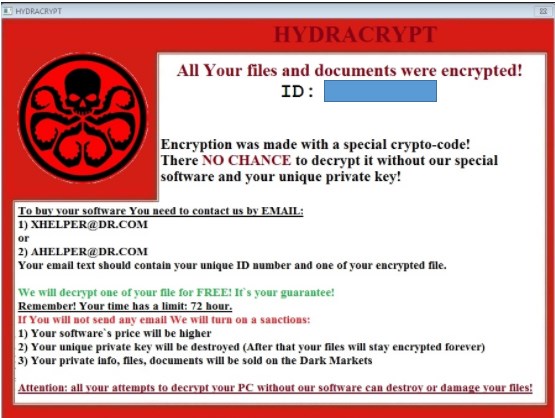

Несмотря на то, что мы настоятельно рекомендуем не платить выкуп, выплата выкупа будет единственным вариантом для продвижения их бизнеса, и вы только повысите их уверенность. Файлы содержат сообщение, сообщающее об уроне шифрования, и настоятельно призывает пользователей заплатить выкуп за дешифрованные данные. Хакеры в этот момент требуют выкупа в обмен на декодирование. Они запрашивают цену $400 в биткойнах. В настоящее время не доказано, какой расчет шифрования они используют, поскольку для любого способа дешифрования требуется уникальный ключ, который держится на удаленном сервере, контролируемом цифровыми жуликами. Несмотря на то, что вас могут побуждать платить, цифровым преступникам не стоит доверять. Эти хакеры обычно не учитывают урон, как только выкуп будет отправлен, и есть большая вероятность, что вы попадете в ловушку для мошенников. Вы потеряете свои наличные и поддержите планы злобных цифровых мошенников. Поэтому мы однозначно призываем вас игнорировать все просьбы связаться с этими лицами или оплатить любой платеж.

Что делает вирус HYDRACRYPT

Адрес электронной почты можно найти в TXT-файле с именем README_DECRYPT_HYDRA_ID_, который помещается в каждую папку, содержащую файлы .HYDRACRYPT внутри. Этот вирус стал заметным из-за того, как он кодирует файлы пользователя, в частности, использует технологию шифрования AES-265 и RSA - имея в виду конечную цель, чтобы гарантировать, что пользователи выберут опцию покупки закрытого ключа. В тот момент, когда HYDRACRYPT впервые появится на вашем ПК, он сделает случайный именованный исполняемый файл в % AppData% или% LocalAppData%. Этот исполняемый файл будет запущен и начнет сканирование всех писем жесткого диска на вашем ПК для кодирования файла с информацией.

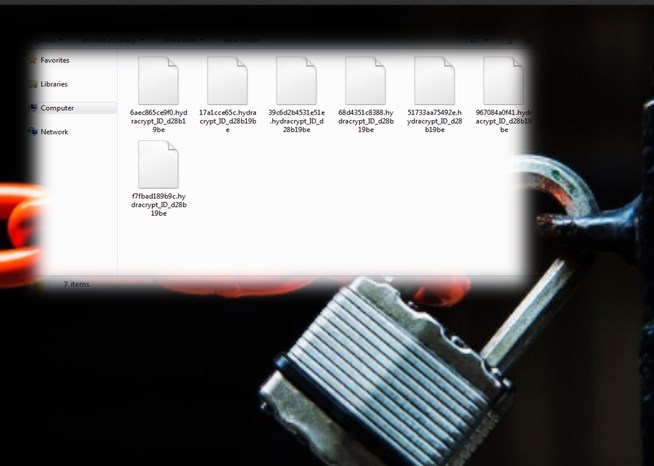

HYDRACRYPT сканирует документы с определенным расширением файла для шифрования. Данные, которые он кодирует, включают в себя важные отчеты о продуктивности и документы, например, .doc, .docx, .xls, .pdf и другие. В тот момент, когда эти документы будут обнаружены, данный вирус уже изменит расширение на .hydracrypt_ID_ [8 случайных символов], поэтому их больше не удастся открыть.

Вот скриншот зашифрованных файлов HYDRACRYPT

Временное отключение HYDRACRYPT в безопасном режиме с командной строкой

Шаг 1 (войти в безопасный режим)

- Шаги, которые необходимо выполнить, чтобы войти в безопасный режим Win XP / Vista / 7.

- Нажмите «Пуск», затем «Выключение», затем перезапустите.

- Пока компьютер перезагружается, при первом запуске экрана начните нажимать F8, пока не увидите расширенные параметры загрузки.

- В расширенной опции загрузки вам нужно выбрать безопасный режим с помощью командной строки из списка заданных параметров.

Шаги, которые необходимо выполнить, чтобы войти в безопасный режим в Win 8/10.

- В окне экране входа вам нужно нажать кнопку питания.

- Теперь нажмите и удерживайте клавишу shift key на клавиатуре, а затем нажмите «Перезапустить».

- Теперь среди списка параметров вам нужно выбрать «Устранение неполадок», а затем «Расширенные параметры», затем «Параметры запуска» и, наконец, нажать «Перезапустить».

- После перезагрузки компьютера и получения списка параметров запуска вам необходимо выбрать «Включить безопасный режим с помощью командной строки».

Шаг 2 (восстановить систему)

- Когда вы увидите окно командной строки, введите восстановление cd и нажмите Enter на клавиатуре.

- Теперь введите rstrui.exe и снова нажмите Enter.

- Затем вы увидите новые окна, щелкните дальше и выберите точку восстановления, которая была до даты заражения.

- Затем нажмите «Далее», а затем «Да».

После отключения брандмауэра вам необходимо создать другой мощный брандмауэр для борьбы с такими вторжениями и предотвращения их в будущем.

Советы по предотвращению заражения вашей системы всеми вирусами и вредоносными программами:

- Включите блокировщик всплывающих окон: Всплывающие окна и реклама являются наиболее часто используемой тактикой киберпреступников и разработчиков с намерением распространить вредоносные программы. Поэтому избегайте сомнительных сайтов, программных обеспечений, всплывающих окон и т.д. Установите мощный блокировщик рекламы для Chrome, Mozilla, и Internet Explorer.

- Не забывайте обновлять ваш Windows: чтобы избегать таких заражений, мы рекомендуем обновлять систему через автоматическое обновление Windows. Так ваша система может избегать заражений вирусами. Согласно опросу, устаревшие/ старые версии операционной системы Windows легче подвержены заражениям вирусами.

- Сторонняя установка: старайтесь избегать сайтов для скачивания бесплатных программных обеспечений, так как они обычно в комплекте устанавливают программное обеспечение с другими установками и файлами заглушки.

- Регулярное резервное копирование: регулярное и периодическое резервное копирование помогает вам держать ваши данные в безопасности в случае заражения вирусом или любым другим заражением. Таким образом, регулярно сохраняйте важные файлы на облачном диске или внешнем жестком диске.

- Всегда пользуйтесь антивирусом: Меры предосторожности всегда лучше, чем лечение последствий. Рекомендуем установить антивирус ITL Total Security или Malware Removal Tool например Download Virus RemovalTool